各位

Operation Blotless攻撃キャンペーンに関する注意喚起

https://www.jpcert.or.jp/at/2024/at240013.html

本注意喚起の公開直前に、国内組織のサイバー攻撃被害に関する報道が出ていますが、本注意喚起との関係はありません。

I. 概要2023年5月に重要インフラなどを狙う「Volt Typhoon」の攻撃活動が公表されて以来、Living off the Land戦術を用いて長期間・断続的に攻撃キャンペーンを行うAPTアクターの活動に対して警戒が高まっています。JPCERT/CCでは2023年から日本の組織も狙う同様の攻撃活動(Operation Blotless)を注視しており、同攻撃キャンペーンの実行者はマイクロソフト社などが示すVolt Typhoonと多くの共通点があると考えていますが、Volt Typhoonによる攻撃活動だけなのか、これ以外に同様の戦術を用いる別のアクターによる活動も含まれているのか、現時点では精査しきれていません。

こうした攻撃活動では、Living off the Land戦術を用いる攻撃の特徴から、対策や検知の難しさがフォーカスされがちであり、具体的にどのような対策をとるべきか困惑している組織も多いかと思います。Living off the Land戦術は、最近のトレンドとして複数のAPTアクターが使用する戦術で、ランサムウェア攻撃のアクターも多用しています。特定のAPTアクターに限らず、さまざまな脅威への対策にもなることから、攻撃の手法や手順(TTP)について多くの公開情報が出ている「Volt Typhoon」のTTP情報をベースに、JPCERT/CCがこれまでに対応した関連事案を含め、サイバーセキュリティ協議会の活動などを通じて把握している同攻撃活動への対応方法について解説します。

** 本注意喚起をご覧いただくにあたって ****************

以下、自組織の状況や目的に応じて、後述の情報や参考情報をご確認ください。

(A)攻撃被害をすでに受けている可能性が高い/被害を示す情報を得ている場合:

・「III. 攻撃活動の事例」に示す同グループの攻撃活動時期を踏まえ、すでに公表されているセキュリティベンダーなどのレポートに掲載されている情報などをもとに、侵害有無の調査を行ってください。

---------------------------------------------------------------------

(B)侵害されたか不明であるが、侵害有無を調査したいと考えている場合:

・「IV. 推奨調査項目」に示す、基本的な調査ポイントについて調査を行ってください。

---------------------------------------------------------------------

(C)侵害を受けている可能性はこれまでにないが、今後の攻撃に備えて対策を取りたい場合:

・「V. 推奨対策」に示す、中長期的な対策の導入をご検討ください。

**************************************************

II. 攻撃概要と基本的な対処コンセプト前述のとおり、本注意喚起ではOperation Blotless攻撃キャンペーンのうち、公開情報が多く出ている、Volt Typhoonの攻撃活動を中心に取り上げます。今後、Volt Typhoon以外のアクターに関する情報が確認された場合、情報を更新する可能性があります。

---------------------------------------------------------------------

(1)Volt Typhoonの攻撃活動の特徴

---------------------------------------------------------------------

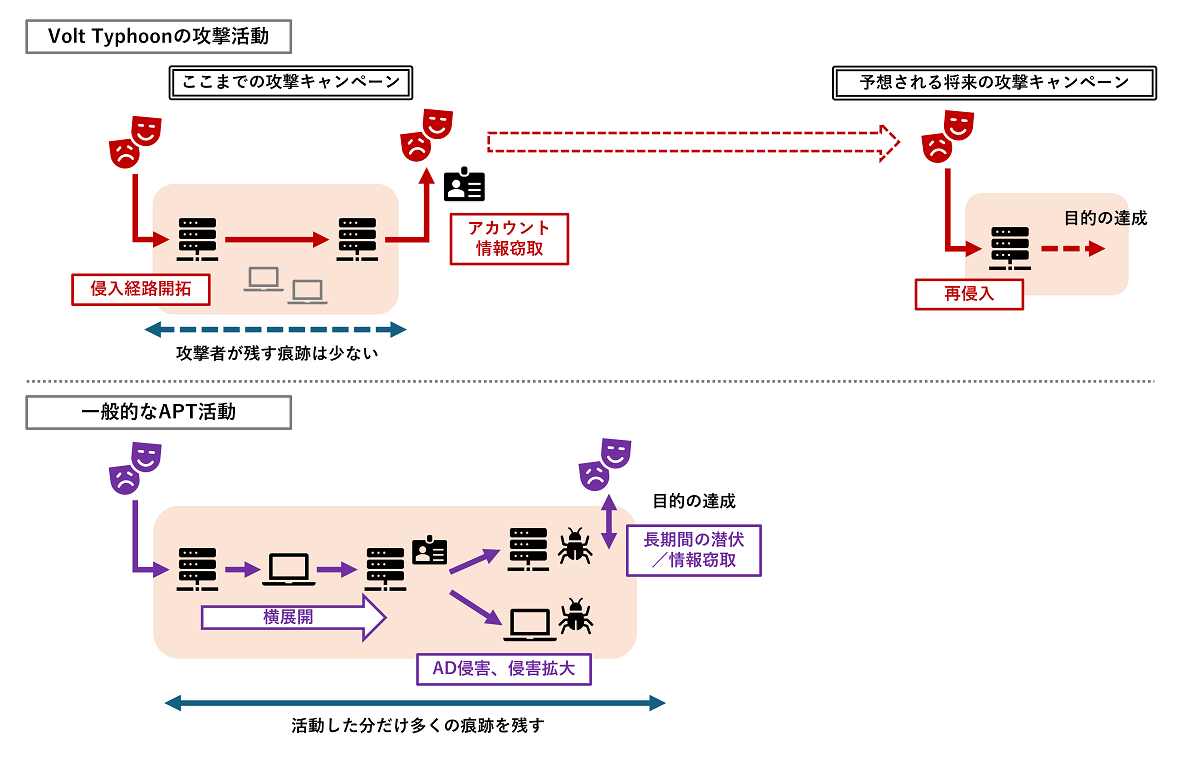

Volt Typhoonによる攻撃活動について、現時点で国内外の専門組織が把握している範囲では、その活動目的は、政府機関や重要インフラ企業への将来の再侵入に備えて、「侵入方法を開拓」することであり、基本的には認証情報の窃取(NTDSファイルの窃取など)がここまでの活動の中心です。一部の被害については、認証情報以外の機微情報の窃取が疑われているものの、長期間にわたる潜伏・情報収集はほとんど行われていません。

「侵入方法を開拓」する目的として、2024年2月にアメリカ・イギリス・カナダ・オーストラリア・ニュージーランドの各当局から合同で発表されたアドバイザリによれば、「重大な危機または紛争が発生した場合に、重要インフラに対する破壊的なサイバー攻撃のため」であるとされています。

基本的に固有のマルウェアをバックドアとして長期間感染させ続けるという戦術はとられておらず、後述のとおり認証情報を窃取することで、将来、必要なタイミングで再び被害組織(標的組織)へ(再)侵入することを企図していると想定されます。

他方で、ここまでの攻撃活動は侵害箇所が限定的であり、また、固有のマルウェアなどを用いないことから、「自組織が侵害されたかどうか」について、IoC情報を中心とした通常のAPT事案対応のような調査が難しくなることが想定されます。

[図1:Volt Typhoonの攻撃活動のイメージ図]

---------------------------------------------------------------------

(2)Volt Typhoonの攻撃への対処の基本コンセプト

---------------------------------------------------------------------

■ 侵害有無調査が難しい背景

------------------------------------

本攻撃活動はLiving off the Land戦術如何に関わらず、以下のような、本攻撃活動の特徴や、標的となるアセットの運用事情から、これまでの活動に対する侵害有無の調査が難しくなっています。

(a)Active Directoryの各種ログの少なさ

後述の「III. 攻撃活動の事例」に記載のとおり、Volt Typhoonによる過去の攻撃活動では、Active Directoryデータベースファイル(NTDSファイル)の取得により大量の認証情報を窃取しており、Active Directoryを中心とした調査が必要になります。しかしながら、Active Directoryの各種ログについては、組織規模(アカウント数)が多ければ多いほど、長期間のログ保存ができないため、仮に侵害されていたとしても侵害当時の操作ログが残っていないケースが大半です。

(b)初期侵入経路となった機器の各種ログの少なさ

後述の「III. 攻撃活動の事例」に記載のとおり、Volt Typhoonによる過去の攻撃活動では、これまでの攻撃では、初期侵入経路としてSSL-VPN製品の脆弱性を悪用した攻撃を多用しています。しかしながら、こうした製品の運用では各種ログを機器内以外の別システムに保存していないことが多いため、仮に侵害されていたとしても侵害当時の操作ログが残っていないケースが大半です。

(c)侵害箇所が限定的であること

基本的にはインターネットに面したアプライアンス経由で侵入し、NTDSファイルを窃取する活動が確認されています。このほか横展開の動きなどとしては、Webサーバーを侵害してWebshellを設置しているケースが確認されています。他の標的型サイバー攻撃の事例のように、多数の端末/サーバーへの横展開やADサーバーそのものへの侵害などがなく、「痕跡が残る箇所が少ない」ために調査できる箇所が少ないという特徴があります。

■ 対処の基本コンセプト

------------------------------------

以上のとおり、Volt Typhoonによる過去の攻撃活動に対する侵害有無の調査は、通常のAPT事案対応よりも困難であることが想定されます。こうした、「過去に侵害されたかどうか」を調査することの限界を認識した上で、本攻撃活動の想定される目的を踏まえ、「仮に過去に侵害されていたとしても、将来の破壊的活動における再侵入をされないこと」を目指すことが推奨されます。

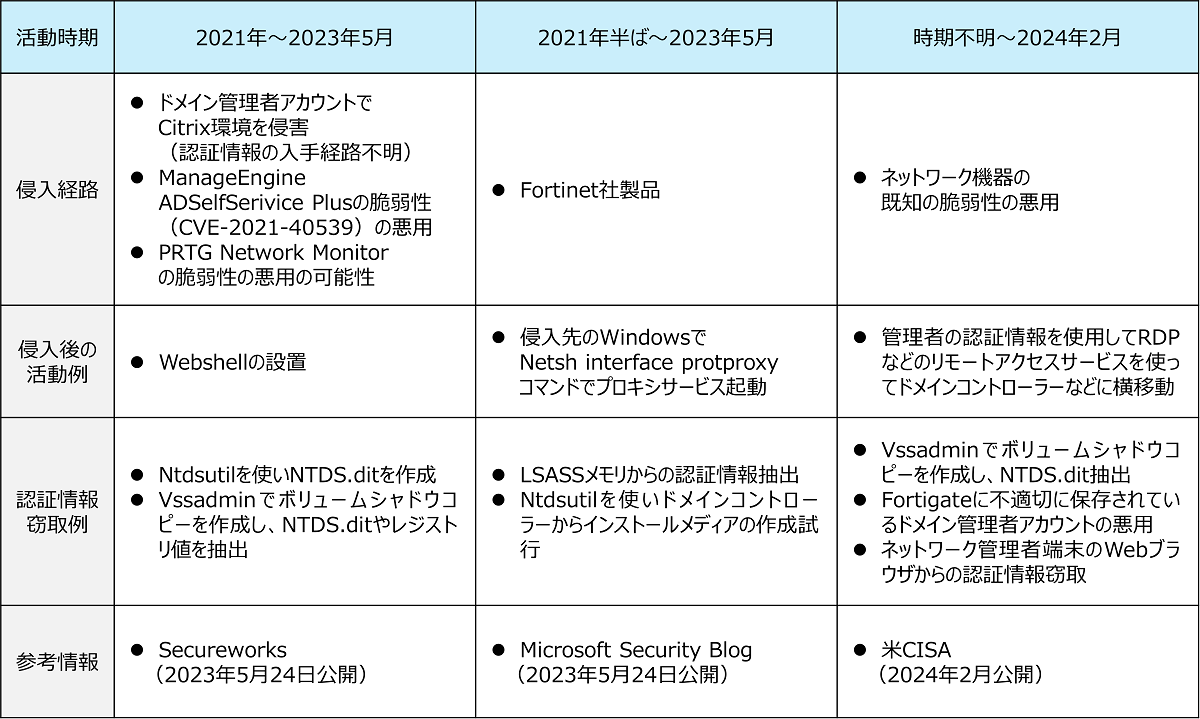

III. 攻撃活動の事例これまでにセキュリティベンダーが公表した各レポートを踏まえると、攻撃活動時期は図2に記載の3つのフェーズに大別できます。また、各フェーズの攻撃キャンペーンで主に観測されている特徴的な攻撃方法を図2に示しています。詳細は後述する「VI. 参考情報」内のリンクの情報をご参照ください。

[図2:Volt Typhoonの攻撃活動時期や特徴的な攻撃方法]

IV. 推奨調査項目(短期的な対応)「III. 攻撃活動の事例」で紹介のとおり、これまでにセキュリティベンダーが観測している攻撃事例やJPCERT/CCが対応した事例を踏まえて、短期的な対応として侵害有無調査を行う場合、以下のような項目の調査が推奨されます。ただし、「II. 攻撃の概要と基本的な対処コンセプト」で解説のとおり、対象となるサービス/機器のログの不足等により、明確に侵害有無を判断できないケースが想定されますので、「V. 推奨対策(中長期的な対策)」をあわせてご検討ください。

---------------------------------------------------------------------

(1)ドメインコントローラーでのログなどの調査

---------------------------------------------------------------------

■ Active Directoryデータベースファイル(NTDSファイル)の持ち出し試行の確認

- 特定プログラムの実行確認:ntdsutil.exe、vssadmin.exe

※資産管理ソフトやEDR、Prefetchを取得する設定をしている場合などに確認可能

- Event Log(Security)の確認:イベントID 8222(シャドウコピーの作成)

- Event Log(System)の確認:イベントID 7036(Volume Shadow Copyサービスが対象の場合)

※攻撃者がntdsutil以外を使っていた場合、痕跡は残りません

- Event Log(Application)の確認:イベントID 216(Volume Shadow Copyからntds.ditの取得を行っている場合)

■ Windowsイベントログの削除試行の確認

- Event Log(System/Security/Application)の確認:イベントID 104

※消去されたイベントログ名から、意図したものかを確認する

■ Powershellの実行内容の調査(ドメインコントローラー)

- Event Log(アプリケーションとサービスログ:Microsoft - Windows - Powershell - Operational)の確認

※実行内容のログから、意図したものかを確認する

参考情報:JPCERT/CC ツール分析結果シート ntdsutil / wevtutil

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/details/ntdsutil.htm

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/details/wevtutil.htm

---------------------------------------------------------------------

(2)Webサーバーやネットワーク機器などへのWebshell設置有無調査

---------------------------------------------------------------------

ウイルス対策ソフトなどを使用している場合、Webサーバーに設置されたこれまでの攻撃活動で使われたWebshellを検出することができる場合があります。また、後述のネットワークアプライアンスの脆弱性悪用事案に関するメーカーやセキュリティベンダーからのレポートでは、当該Webshellの調査の参考となる情報が掲載されている場合がありますので、ご参照ください。

---------------------------------------------------------------------

(3)リバースプロキシツールの調査

---------------------------------------------------------------------

米CISAなどが公開した共同アドバイザリによると、Volt Typhoonの侵害事案において、被害組織と攻撃者のC2サーバーの間の通信を中継するリバースプロキシツール(FRPツール)の使用が確認されており、IoC情報が公開されています。被害組織ごとに同ハッシュ値のツールが見つかるとは限りませんが、調査時の参考としてください。

参考情報:米CISA公開のIoC情報

https://www.cisa.gov/news-events/analysis-reports/ar24-038a

※同ツールを使った攻撃手法や使われた箇所などの詳細については共同アドバイザリの情報をご参照ください。

参考情報:FRPを使った攻撃の痕跡確認例(※必ずしもVolt Typhoonの攻撃事例ではありません)

株式会社ラック「オープンソースのポート転送/トンネリングツールを悪用する標的型攻撃に注意」

https://www.lac.co.jp/lacwatch/people/20200212_002127.html

---------------------------------------------------------------------

(4)SSL-VPN機器などにおけるログ調査や管理者権限アカウントの調査

---------------------------------------------------------------------

ログの調査のほか、各機器にDomain adminなどの管理者アカウントが不適切に保存されていないかをご確認ください。また当該アカウントが不正に使用された痕跡がないかご確認ください。詳細な確認方法はご使用の製品機器の開発元の情報をご確認ください。下記、一部の製品機器の調査時の注意点を示します。

なお、今後、悪用された可能性のある製品の脆弱性情報などについて情報を更新する可能性があります。情報を確認次第、順次更新します。

■(a)Fortigate:クラッシュログ有無確認

------------------------------------

Fortigateについて、米CISAはCVE-2022-42475が初期侵入に悪用されていると指摘しています。(※攻撃時期は不明)

また、Lumen社は2023年夏頃の事案について、Volt Typhoon関連ではないと推測しています。(※Fortinet社がCVE-2023-27997とVolt Typhoonによる悪用の可能性について言及したレポートを引用しているものの、当該事案でCVE-2023-27997が悪用されていたかについては不明)

侵害が疑われる時期におけるFortigateのOSのバージョン状況から、CVE-2022-42475もしくは、CVE-2023-27997悪用の可能性が高いということであれば、sslvpndのクラッシュログをご確認ください。

JPCERT/CC:FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220032.html

Lumen Black Labs:Routers Roasting on an Open Firewall: the KV-botnet Investigation

https://blog.lumen.com/routers-roasting-on-an-open-firewall-the-kv-botnet-investigation/

■(b)Ivanti Connect Secure:Integrity Checker Toolの使用など

------------------------------------

これまでにも複数の注意喚起で示しているとおり、Ivanti社が内部チェックツールと外部チェックツールを提供しています。ログの保存だけでなく、そもそもログの出力設定が適切になされていない場合、十分な調査ができない可能性があるため、ご注意ください。

JPCERT/CC:Ivanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240002.html

■(c)Citrix Netscaler ADC:ログの出力設定の見直し

------------------------------------

Citrix NetScaler製品についても、通信元IPアドレスがログに出力されるかどうかについては出力設定の確認が必要です。設定に不備がある場合は必要な調査を行えない可能性があります。なお、直近でJPCERT/CCからは2023年7月にリモートコード実行の脆弱性(CVE-2023-3519)に関する注意喚起を公表していますが、本攻撃活動で初期侵入に悪用されたケースが当該脆弱性の悪用によるものだけであると判断はできていません。

Citrix:Ns.log File in /var/log Directory Does Not Log the SOURCE IP Address of Any Client Request Going Through the NetScaler Appliance

https://support.citrix.com/article/CTX134939/nslog-file-in-varlog-directory-does-not-log-the-source-ip-address-of-any-client-request-going-through-the-netscaler-appliance

JPCERT/CC:Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-3519)に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230013.html

■(d)ManageEngine ADSelfSerivice Plus:侵害検出ツールの実行

------------------------------------

米Zoho Corporationは、認証バイパスの脆弱性(CVE-2021-40539)を悪用する攻撃や侵害を検出するツールを公開しています。詳細は同社が提供する情報をご確認ください。

ADSelfService Plus ナレッジベース【重要】既知の脆弱性 CVE-2021-40539 について

https://www.manageengine.jp/support/kb/ADSelfService_Plus/?p=4222

V. 推奨対策(中長期的な対策)今後の攻撃に備えて、下記のような対策強化をご検討いただくことを推奨します。

---------------------------------------------------------------------

(1)攻撃の侵入経路になり得るインターネットに接続されたアプライアンス(SSL-VPN等)の設定や運用の点検

---------------------------------------------------------------------

■(a)稼働状況や設定の確認

「IV. 推奨調査項目(短期的な対応)」で解説のとおり、そもそもログの出力設定がなされていないまま運用しているケースが多く確認されています。さらにはライセンスが失効したまま稼働させており、脆弱性対応やインシデント対応においてメーカーからのサポートが受けられないケースもあります。自組織やグループ内でどのようなアプライアンスを使用しているのか把握できていない組織も見受けられることから、ASM(Attack Surface Management)などを活用した積極的なアセットの把握も推奨されます。

参考情報:経済産業省「ASM(Attack Surface Management)導入ガイダンス」

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

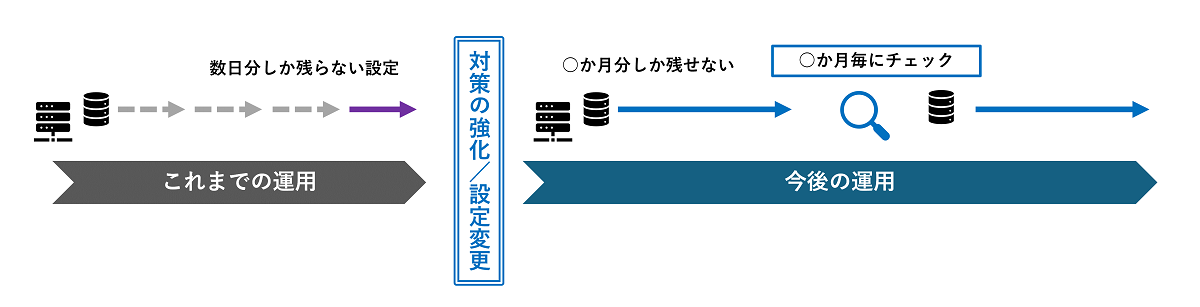

■(b)ログ保存および確認の運用検討

今後の攻撃に備えて、基本的には各種ログの保存項目や保存期間の定期的な見直しや確認が推奨されますが、保存できるサイズには限度があります。そのため、例えば「3カ月分しか保存できない」場合、定期的なログチェックを3カ月に一度行うことで、保存期間の不足を補うことができます。また、年間を通じて、可能な限りログチェックの頻度を高くすることで、確認漏れを防ぐこともできます。

[図3:ログの保管期間に応じたログチェックの運用イメージ図]

■(c)脆弱性情報の入手経路の確認

インターネットから直接接続できるSSL-VPN機器やネットワーク機器などのアプライアンスについて、脆弱性情報の入手方法や対応体制の確立を推奨します。こうした機器については、メーカーからの脆弱性情報が直接エンドユーザーに届かないケースや、代理店などを経由して伝達が遅延するケースもあるため、可能な限り速やかに重要な脆弱性情報を入手できるよう、伝達経路や確認方法の見直しを行ってください。また、脆弱性情報を入手した後、速やかに対策や回避策の適用などの判断や対応ができるよう、運用保守を担当する組織やグループの中での対応体制の確認を推奨します。

---------------------------------------------------------------------

(2)Active Directoryの各種ログ保存設定の見直し、侵害兆候に関するアラート設定等の導入

---------------------------------------------------------------------

Active Directoryの各種ログの保存設定を見直し、侵害兆候である可能性があるイベントを早期検知する仕組みなどの導入の検討を推奨します。

参考情報:Microsoft Active Directory のセキュリティ保護に関するベスト プラクティス

https://learn.microsoft.com/ja-jp/windows-server/identity/ad-ds/plan/security-best-practices/best-practices-for-securing-active-directory

参考情報:JPCERT/CC

ログを活用したActive Directoryに対する攻撃の検知と対策

https://www.jpcert.or.jp/research/AD.html

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

ツール分析結果シート

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/

---------------------------------------------------------------------

(3)管理者権限の棚卸し

---------------------------------------------------------------------

インターネットから直接接続できるSSL-VPN機器やネットワーク機器などのアプライアンスについて、不要な管理者アカウントや管理者権限を有するユーザーが残留していないかご確認ください。また、不要な管理者アカウントや権限が存在している場合、アカウントや権限の削除を行い、管理者権限は最小限で運用するようご検討ください。

VI. 参考情報

SecureWorks(2023年5月24日公開)

Chinese Cyberespionage Group BRONZE SILHOUETTE Targets U.S. Government and Defense Organizations

https://www.secureworks.com/blog/chinese-cyberespionage-group-bronze-silhouette-targets-us-government-and-defense-organizations

Microsoft(2023年5月24日公開)

Volt Typhoon targets US critical infrastructure with living-off-the-land techniques

https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

CISA(2024年2月公開)

AA24-038A:PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-038a

Palo Alto Networks Unit 42(2024年2月公開)

Threat Brief: Attacks on Critical Infrastructure Attributed to Insidious Taurus (Volt Typhoon)

https://unit42.paloaltonetworks.com/volt-typhoon-threat-brief/

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp

JPCERT-AT-2024-0013

JPCERT/CC

2024-06-25

JPCERT/CC Alert 2024-06-25

Operation Blotless攻撃キャンペーンに関する注意喚起

https://www.jpcert.or.jp/at/2024/at240013.html

本注意喚起の公開直前に、国内組織のサイバー攻撃被害に関する報道が出ていますが、本注意喚起との関係はありません。

I. 概要2023年5月に重要インフラなどを狙う「Volt Typhoon」の攻撃活動が公表されて以来、Living off the Land戦術を用いて長期間・断続的に攻撃キャンペーンを行うAPTアクターの活動に対して警戒が高まっています。JPCERT/CCでは2023年から日本の組織も狙う同様の攻撃活動(Operation Blotless)を注視しており、同攻撃キャンペーンの実行者はマイクロソフト社などが示すVolt Typhoonと多くの共通点があると考えていますが、Volt Typhoonによる攻撃活動だけなのか、これ以外に同様の戦術を用いる別のアクターによる活動も含まれているのか、現時点では精査しきれていません。

こうした攻撃活動では、Living off the Land戦術を用いる攻撃の特徴から、対策や検知の難しさがフォーカスされがちであり、具体的にどのような対策をとるべきか困惑している組織も多いかと思います。Living off the Land戦術は、最近のトレンドとして複数のAPTアクターが使用する戦術で、ランサムウェア攻撃のアクターも多用しています。特定のAPTアクターに限らず、さまざまな脅威への対策にもなることから、攻撃の手法や手順(TTP)について多くの公開情報が出ている「Volt Typhoon」のTTP情報をベースに、JPCERT/CCがこれまでに対応した関連事案を含め、サイバーセキュリティ協議会の活動などを通じて把握している同攻撃活動への対応方法について解説します。

** 本注意喚起をご覧いただくにあたって ****************

以下、自組織の状況や目的に応じて、後述の情報や参考情報をご確認ください。

(A)攻撃被害をすでに受けている可能性が高い/被害を示す情報を得ている場合:

・「III. 攻撃活動の事例」に示す同グループの攻撃活動時期を踏まえ、すでに公表されているセキュリティベンダーなどのレポートに掲載されている情報などをもとに、侵害有無の調査を行ってください。

---------------------------------------------------------------------

(B)侵害されたか不明であるが、侵害有無を調査したいと考えている場合:

・「IV. 推奨調査項目」に示す、基本的な調査ポイントについて調査を行ってください。

---------------------------------------------------------------------

(C)侵害を受けている可能性はこれまでにないが、今後の攻撃に備えて対策を取りたい場合:

・「V. 推奨対策」に示す、中長期的な対策の導入をご検討ください。

**************************************************

II. 攻撃概要と基本的な対処コンセプト前述のとおり、本注意喚起ではOperation Blotless攻撃キャンペーンのうち、公開情報が多く出ている、Volt Typhoonの攻撃活動を中心に取り上げます。今後、Volt Typhoon以外のアクターに関する情報が確認された場合、情報を更新する可能性があります。

---------------------------------------------------------------------

(1)Volt Typhoonの攻撃活動の特徴

---------------------------------------------------------------------

Volt Typhoonによる攻撃活動について、現時点で国内外の専門組織が把握している範囲では、その活動目的は、政府機関や重要インフラ企業への将来の再侵入に備えて、「侵入方法を開拓」することであり、基本的には認証情報の窃取(NTDSファイルの窃取など)がここまでの活動の中心です。一部の被害については、認証情報以外の機微情報の窃取が疑われているものの、長期間にわたる潜伏・情報収集はほとんど行われていません。

「侵入方法を開拓」する目的として、2024年2月にアメリカ・イギリス・カナダ・オーストラリア・ニュージーランドの各当局から合同で発表されたアドバイザリによれば、「重大な危機または紛争が発生した場合に、重要インフラに対する破壊的なサイバー攻撃のため」であるとされています。

基本的に固有のマルウェアをバックドアとして長期間感染させ続けるという戦術はとられておらず、後述のとおり認証情報を窃取することで、将来、必要なタイミングで再び被害組織(標的組織)へ(再)侵入することを企図していると想定されます。

他方で、ここまでの攻撃活動は侵害箇所が限定的であり、また、固有のマルウェアなどを用いないことから、「自組織が侵害されたかどうか」について、IoC情報を中心とした通常のAPT事案対応のような調査が難しくなることが想定されます。

[図1:Volt Typhoonの攻撃活動のイメージ図]

---------------------------------------------------------------------

(2)Volt Typhoonの攻撃への対処の基本コンセプト

---------------------------------------------------------------------

■ 侵害有無調査が難しい背景

------------------------------------

本攻撃活動はLiving off the Land戦術如何に関わらず、以下のような、本攻撃活動の特徴や、標的となるアセットの運用事情から、これまでの活動に対する侵害有無の調査が難しくなっています。

(a)Active Directoryの各種ログの少なさ

後述の「III. 攻撃活動の事例」に記載のとおり、Volt Typhoonによる過去の攻撃活動では、Active Directoryデータベースファイル(NTDSファイル)の取得により大量の認証情報を窃取しており、Active Directoryを中心とした調査が必要になります。しかしながら、Active Directoryの各種ログについては、組織規模(アカウント数)が多ければ多いほど、長期間のログ保存ができないため、仮に侵害されていたとしても侵害当時の操作ログが残っていないケースが大半です。

(b)初期侵入経路となった機器の各種ログの少なさ

後述の「III. 攻撃活動の事例」に記載のとおり、Volt Typhoonによる過去の攻撃活動では、これまでの攻撃では、初期侵入経路としてSSL-VPN製品の脆弱性を悪用した攻撃を多用しています。しかしながら、こうした製品の運用では各種ログを機器内以外の別システムに保存していないことが多いため、仮に侵害されていたとしても侵害当時の操作ログが残っていないケースが大半です。

(c)侵害箇所が限定的であること

基本的にはインターネットに面したアプライアンス経由で侵入し、NTDSファイルを窃取する活動が確認されています。このほか横展開の動きなどとしては、Webサーバーを侵害してWebshellを設置しているケースが確認されています。他の標的型サイバー攻撃の事例のように、多数の端末/サーバーへの横展開やADサーバーそのものへの侵害などがなく、「痕跡が残る箇所が少ない」ために調査できる箇所が少ないという特徴があります。

■ 対処の基本コンセプト

------------------------------------

以上のとおり、Volt Typhoonによる過去の攻撃活動に対する侵害有無の調査は、通常のAPT事案対応よりも困難であることが想定されます。こうした、「過去に侵害されたかどうか」を調査することの限界を認識した上で、本攻撃活動の想定される目的を踏まえ、「仮に過去に侵害されていたとしても、将来の破壊的活動における再侵入をされないこと」を目指すことが推奨されます。

III. 攻撃活動の事例これまでにセキュリティベンダーが公表した各レポートを踏まえると、攻撃活動時期は図2に記載の3つのフェーズに大別できます。また、各フェーズの攻撃キャンペーンで主に観測されている特徴的な攻撃方法を図2に示しています。詳細は後述する「VI. 参考情報」内のリンクの情報をご参照ください。

[図2:Volt Typhoonの攻撃活動時期や特徴的な攻撃方法]

IV. 推奨調査項目(短期的な対応)「III. 攻撃活動の事例」で紹介のとおり、これまでにセキュリティベンダーが観測している攻撃事例やJPCERT/CCが対応した事例を踏まえて、短期的な対応として侵害有無調査を行う場合、以下のような項目の調査が推奨されます。ただし、「II. 攻撃の概要と基本的な対処コンセプト」で解説のとおり、対象となるサービス/機器のログの不足等により、明確に侵害有無を判断できないケースが想定されますので、「V. 推奨対策(中長期的な対策)」をあわせてご検討ください。

---------------------------------------------------------------------

(1)ドメインコントローラーでのログなどの調査

---------------------------------------------------------------------

■ Active Directoryデータベースファイル(NTDSファイル)の持ち出し試行の確認

- 特定プログラムの実行確認:ntdsutil.exe、vssadmin.exe

※資産管理ソフトやEDR、Prefetchを取得する設定をしている場合などに確認可能

- Event Log(Security)の確認:イベントID 8222(シャドウコピーの作成)

- Event Log(System)の確認:イベントID 7036(Volume Shadow Copyサービスが対象の場合)

※攻撃者がntdsutil以外を使っていた場合、痕跡は残りません

- Event Log(Application)の確認:イベントID 216(Volume Shadow Copyからntds.ditの取得を行っている場合)

■ Windowsイベントログの削除試行の確認

- Event Log(System/Security/Application)の確認:イベントID 104

※消去されたイベントログ名から、意図したものかを確認する

■ Powershellの実行内容の調査(ドメインコントローラー)

- Event Log(アプリケーションとサービスログ:Microsoft - Windows - Powershell - Operational)の確認

※実行内容のログから、意図したものかを確認する

参考情報:JPCERT/CC ツール分析結果シート ntdsutil / wevtutil

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/details/ntdsutil.htm

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/details/wevtutil.htm

---------------------------------------------------------------------

(2)Webサーバーやネットワーク機器などへのWebshell設置有無調査

---------------------------------------------------------------------

ウイルス対策ソフトなどを使用している場合、Webサーバーに設置されたこれまでの攻撃活動で使われたWebshellを検出することができる場合があります。また、後述のネットワークアプライアンスの脆弱性悪用事案に関するメーカーやセキュリティベンダーからのレポートでは、当該Webshellの調査の参考となる情報が掲載されている場合がありますので、ご参照ください。

---------------------------------------------------------------------

(3)リバースプロキシツールの調査

---------------------------------------------------------------------

米CISAなどが公開した共同アドバイザリによると、Volt Typhoonの侵害事案において、被害組織と攻撃者のC2サーバーの間の通信を中継するリバースプロキシツール(FRPツール)の使用が確認されており、IoC情報が公開されています。被害組織ごとに同ハッシュ値のツールが見つかるとは限りませんが、調査時の参考としてください。

参考情報:米CISA公開のIoC情報

https://www.cisa.gov/news-events/analysis-reports/ar24-038a

※同ツールを使った攻撃手法や使われた箇所などの詳細については共同アドバイザリの情報をご参照ください。

参考情報:FRPを使った攻撃の痕跡確認例(※必ずしもVolt Typhoonの攻撃事例ではありません)

株式会社ラック「オープンソースのポート転送/トンネリングツールを悪用する標的型攻撃に注意」

https://www.lac.co.jp/lacwatch/people/20200212_002127.html

---------------------------------------------------------------------

(4)SSL-VPN機器などにおけるログ調査や管理者権限アカウントの調査

---------------------------------------------------------------------

ログの調査のほか、各機器にDomain adminなどの管理者アカウントが不適切に保存されていないかをご確認ください。また当該アカウントが不正に使用された痕跡がないかご確認ください。詳細な確認方法はご使用の製品機器の開発元の情報をご確認ください。下記、一部の製品機器の調査時の注意点を示します。

なお、今後、悪用された可能性のある製品の脆弱性情報などについて情報を更新する可能性があります。情報を確認次第、順次更新します。

■(a)Fortigate:クラッシュログ有無確認

------------------------------------

Fortigateについて、米CISAはCVE-2022-42475が初期侵入に悪用されていると指摘しています。(※攻撃時期は不明)

また、Lumen社は2023年夏頃の事案について、Volt Typhoon関連ではないと推測しています。(※Fortinet社がCVE-2023-27997とVolt Typhoonによる悪用の可能性について言及したレポートを引用しているものの、当該事案でCVE-2023-27997が悪用されていたかについては不明)

侵害が疑われる時期におけるFortigateのOSのバージョン状況から、CVE-2022-42475もしくは、CVE-2023-27997悪用の可能性が高いということであれば、sslvpndのクラッシュログをご確認ください。

JPCERT/CC:FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220032.html

Lumen Black Labs:Routers Roasting on an Open Firewall: the KV-botnet Investigation

https://blog.lumen.com/routers-roasting-on-an-open-firewall-the-kv-botnet-investigation/

■(b)Ivanti Connect Secure:Integrity Checker Toolの使用など

------------------------------------

これまでにも複数の注意喚起で示しているとおり、Ivanti社が内部チェックツールと外部チェックツールを提供しています。ログの保存だけでなく、そもそもログの出力設定が適切になされていない場合、十分な調査ができない可能性があるため、ご注意ください。

JPCERT/CC:Ivanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起

https://www.jpcert.or.jp/at/2024/at240002.html

■(c)Citrix Netscaler ADC:ログの出力設定の見直し

------------------------------------

Citrix NetScaler製品についても、通信元IPアドレスがログに出力されるかどうかについては出力設定の確認が必要です。設定に不備がある場合は必要な調査を行えない可能性があります。なお、直近でJPCERT/CCからは2023年7月にリモートコード実行の脆弱性(CVE-2023-3519)に関する注意喚起を公表していますが、本攻撃活動で初期侵入に悪用されたケースが当該脆弱性の悪用によるものだけであると判断はできていません。

Citrix:Ns.log File in /var/log Directory Does Not Log the SOURCE IP Address of Any Client Request Going Through the NetScaler Appliance

https://support.citrix.com/article/CTX134939/nslog-file-in-varlog-directory-does-not-log-the-source-ip-address-of-any-client-request-going-through-the-netscaler-appliance

JPCERT/CC:Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-3519)に関する注意喚起

https://www.jpcert.or.jp/at/2023/at230013.html

■(d)ManageEngine ADSelfSerivice Plus:侵害検出ツールの実行

------------------------------------

米Zoho Corporationは、認証バイパスの脆弱性(CVE-2021-40539)を悪用する攻撃や侵害を検出するツールを公開しています。詳細は同社が提供する情報をご確認ください。

ADSelfService Plus ナレッジベース【重要】既知の脆弱性 CVE-2021-40539 について

https://www.manageengine.jp/support/kb/ADSelfService_Plus/?p=4222

V. 推奨対策(中長期的な対策)今後の攻撃に備えて、下記のような対策強化をご検討いただくことを推奨します。

---------------------------------------------------------------------

(1)攻撃の侵入経路になり得るインターネットに接続されたアプライアンス(SSL-VPN等)の設定や運用の点検

---------------------------------------------------------------------

■(a)稼働状況や設定の確認

「IV. 推奨調査項目(短期的な対応)」で解説のとおり、そもそもログの出力設定がなされていないまま運用しているケースが多く確認されています。さらにはライセンスが失効したまま稼働させており、脆弱性対応やインシデント対応においてメーカーからのサポートが受けられないケースもあります。自組織やグループ内でどのようなアプライアンスを使用しているのか把握できていない組織も見受けられることから、ASM(Attack Surface Management)などを活用した積極的なアセットの把握も推奨されます。

参考情報:経済産業省「ASM(Attack Surface Management)導入ガイダンス」

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

■(b)ログ保存および確認の運用検討

今後の攻撃に備えて、基本的には各種ログの保存項目や保存期間の定期的な見直しや確認が推奨されますが、保存できるサイズには限度があります。そのため、例えば「3カ月分しか保存できない」場合、定期的なログチェックを3カ月に一度行うことで、保存期間の不足を補うことができます。また、年間を通じて、可能な限りログチェックの頻度を高くすることで、確認漏れを防ぐこともできます。

[図3:ログの保管期間に応じたログチェックの運用イメージ図]

■(c)脆弱性情報の入手経路の確認

インターネットから直接接続できるSSL-VPN機器やネットワーク機器などのアプライアンスについて、脆弱性情報の入手方法や対応体制の確立を推奨します。こうした機器については、メーカーからの脆弱性情報が直接エンドユーザーに届かないケースや、代理店などを経由して伝達が遅延するケースもあるため、可能な限り速やかに重要な脆弱性情報を入手できるよう、伝達経路や確認方法の見直しを行ってください。また、脆弱性情報を入手した後、速やかに対策や回避策の適用などの判断や対応ができるよう、運用保守を担当する組織やグループの中での対応体制の確認を推奨します。

---------------------------------------------------------------------

(2)Active Directoryの各種ログ保存設定の見直し、侵害兆候に関するアラート設定等の導入

---------------------------------------------------------------------

Active Directoryの各種ログの保存設定を見直し、侵害兆候である可能性があるイベントを早期検知する仕組みなどの導入の検討を推奨します。

参考情報:Microsoft Active Directory のセキュリティ保護に関するベスト プラクティス

https://learn.microsoft.com/ja-jp/windows-server/identity/ad-ds/plan/security-best-practices/best-practices-for-securing-active-directory

参考情報:JPCERT/CC

ログを活用したActive Directoryに対する攻撃の検知と対策

https://www.jpcert.or.jp/research/AD.html

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

ツール分析結果シート

https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/

---------------------------------------------------------------------

(3)管理者権限の棚卸し

---------------------------------------------------------------------

インターネットから直接接続できるSSL-VPN機器やネットワーク機器などのアプライアンスについて、不要な管理者アカウントや管理者権限を有するユーザーが残留していないかご確認ください。また、不要な管理者アカウントや権限が存在している場合、アカウントや権限の削除を行い、管理者権限は最小限で運用するようご検討ください。

VI. 参考情報

SecureWorks(2023年5月24日公開)

Chinese Cyberespionage Group BRONZE SILHOUETTE Targets U.S. Government and Defense Organizations

https://www.secureworks.com/blog/chinese-cyberespionage-group-bronze-silhouette-targets-us-government-and-defense-organizations

Microsoft(2023年5月24日公開)

Volt Typhoon targets US critical infrastructure with living-off-the-land techniques

https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

CISA(2024年2月公開)

AA24-038A:PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-038a

Palo Alto Networks Unit 42(2024年2月公開)

Threat Brief: Attacks on Critical Infrastructure Attributed to Insidious Taurus (Volt Typhoon)

https://unit42.paloaltonetworks.com/volt-typhoon-threat-brief/

今回の件につきまして提供いただける情報がございましたら、JPCERT/CCまでご連絡ください。

==============================

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp